Przeprowadzając audyty bezpieczeństwa systemów IT, które polegają między innymi na wykonywaniu testów penetracyjnych u naszych klientów, wielokrotnie napotykamy na podobne do siebie przypadki wykrytych luk i zagrożeń w różnych firmach. Czasami są to niebezpieczeństwa, które pozornie mogą sprawiać wrażenie mniejszego ryzyka, takie jak na przykład źle skonfigurowane serwery DNS, standardowe hasła do zarządzania urządzeniami przez protokół SNMP (także wystawionymi do Internetu) czy słabo zabezpieczona centralka VoIP. W wielu wypadkach spotyka się także brak segregacji sieci wewnętrznej w połączeniu z łatwym kluczem do WiFi lub fizyczną możliwością podpięcia i co gorsza – dostępnymi urządzeniami zarządzającymi dla wszystkich podłączonych.

W przypadku stacji roboczych najczęstszym przykładem zaniedbania jest pomijanie uaktualnień systemu operacyjnego oraz oprogramowania. Bardzo ważna jest także legalność źródła, z którego uzyskujemy aplikacje i systemy. Tylko wtedy możemy mieć pewność, że rozwiązania nie zawierają ukrytego złośliwego kodu. W ostatnich miesiącach nawet tak duże korporacje jak np. Facebook nie ustrzegły się cyberataków. Powodzenie tych działań hakerów było spowodowane nie tylko odpowiednią socjotechniką, ale właśnie brakiem zainstalowanych najnowszych poprawek do takich komponentów jak Java czy oprogramowanie Adobe po stronie stacji roboczych.

Trywialne błędy w ochronie

Błędy w ochronie, które mogą wydawać się mało ważne – w wielu przypadkach stanowiły trzon przeprowadzonych testów penetracyjnych, które finalnie zakończyły się powodzeniem i przełamaniem zabezpieczeń. Bardzo często to właśnie luki, które wydają się nieistotne, są wspaniałym miejscem do dokonania ataku na zasoby danej instytucji, kończącego się powodzeniem.

Przykładem może być ciekawa historia z testów penetracyjnych, w której główną rolę odegrał film marketingowy. Zabezpieczenia firmy były bardzo dobre, jednak w tle nagrania marketingowego widoczny był monitor dewelopera. To wystarczyło , by pentester odczytał z niego wrażliwą ścieżkę i dokonał włamania. Ta – wręcz anegdotyczna – sytuacja pokazuje, jak nawet drobne szczegóły mogą zaważyć na bezpieczeństwie IT.

Innym przykładem z życia wziętym może być również sposób na uzyskanie dostępu do firmowej centralki telefonicznej VoIP. Zdobycie dostępu do konsoli zarządzającej nie wystarczyło na przykład na przełamanie zabezpieczeń sieciowych, za to atakujący mógł sobie „przypisać” numer wewnętrzy tej instytucji i wykonać z takiego numeru połączenie. Odbierający telefon administrator IT widzi na swoim wyświetlaczu numer wewnętrzny, jest więc przekonany, że dzwoni pracownik firmy. W takim wypadku bez podejrzeń udziela informacji lub na życzenie osoby udającej „kolegę z pracy” na przykład zmienia hasło do któregoś z kont domenowych.

Zabezpieczenia infrastruktury IT

Oprócz zagrożeń, które pozornie niosą za sobą niewielkie ryzyko – bardzo często podczas wykonywania testów penetracyjnych dla klientów napotykamy na niedopuszczalne błędy w zabezpieczeniach infrastruktury IT, które mogą skutkować ogromnym ryzykiem biznesowym. Wręcz szkolnym błędem jest stosowanie trywialnych danych logowania do systemów. W skrajnym przypadku, z którym się zetknąłem, dostęp do produktywnej bazy z danymi HR kilkuset pracowników firmy (oczywiście z możliwością podłączenia się do bazy z sieci dla gości!) był zabezpieczony następująco: nazwa użytkownika: „baza”, hasło… „baza”.

Niejednokrotnie spotykamy się ze standardowymi danymi logowania do urządzeń sieciowych. Dzięki takim danym atakujący jest w stanie praktycznie zablokować możliwość pracy w danej jednostce, na przykład odcinając pracowników lub systemy od Internetu czy od siebie nawzajem, a tym samym spowodować kompletny paraliż w komunikacji. Jednak gdy urządzenie takie posiada dodatkowo np. skonfigurowane trasy routingu do jednej z instytucji rządowych – zagrożenia znacznie wzrasta, ponieważ poza ryzykiem przeprowadzenia cyberataków na te instytucje, z tytułu takiego niedopatrzenia organizacja może ponieść konsekwencje prawne wynikające z procedur, jakie obowiązują w przypadkach istnienia tak skonfigurowanych połączeń.

Serwery pocztowe

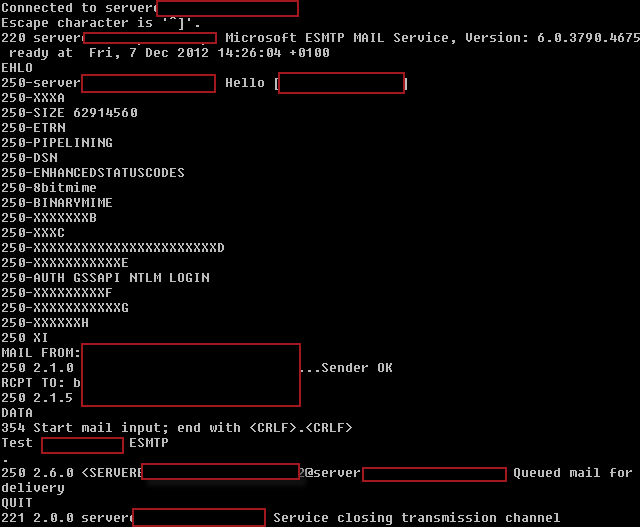

Częstym błędem po stronie systemów IT są źle skonfigurowane serwery pocztowe. Taka błędnie przygotowana do pracy maszyna to przykład, który może sprawiać wrażenie trywialnego niedopatrzenia o małym ryzyku, a w rzeczywistości jest sporą luką w zabezpieczeniach. Błąd w konfiguracji może na przykład skutkować możliwością wysyłania wiadomości e-mail bez autoryzacji w obrębie danej domeny (lub kilku domen), którą obsługuje serwer. Prawidłowe ustawienie serwerów powinno blokować taką możliwość.

Problem ten występuje bardzo często właśnie w przypadku serwerów pocztowych używanych do przekazywania korespondencji firmowej, co oczywiście stanowi bardzo wysokie zagrożenie dla danych. Dzięki takim trywialnym błędom haker może dokonać na przykład próby ataku socjotechnicznego lub phishingowego. Udaną próbę wysyłki testowej wiadomości przedstawiono na zrzucie ekranowym poniżej. Akurat w tym przypadku atakujący wiedział o testach i spodziewał się takiego ataku, ale często zdarza się nam uzyskać cenne dane oraz informacje od pracowników, którzy nieświadomie stają się ofiarami ataku.

Prosty przykład nieautoryzowanej wysyłki poczty wykonany z Internetu bez autoryzacji w obrębie firmowej domeny za pomocą zwykłego telnetu

Przykładowy spreparowany e-mail z linkiem do złośliwego kodu zaaplikowany w kodzie HTML, zachęcający do kliknięcia w niby-zdjęcie

Istnieje cały wachlarz sposobów na zachęcenie do kliknięcia w spreparowany link. Podobnie jak w przedstawionym przykładzie – może to być zamaskowany link do złośliwego kodu, który wygląda jak link do innego adresu, w tym przypadku Facebook. Innym stosowanym przez hakerów sposobem jest zarejestrowanie domeny podobnej do „prawdziwej” – na przykład bccc.com.pl czy 0net.pl. Wykorzystywane są także inne metody, na przykład DNS-spoofing.

Ataki ukierunkowane

Ostatnio zaobserwowane przykłady ataków cybernetycznych pokazują, iż tendencja zaczyna się nieco zmieniać. Obecnie coraz częściej ofiarą ataków padają małe oraz średnie firmy, które zatrudniają mniej niż 250 pracowników. Raport firmy Symantec donosi, że w 2012 r. aż o 42% wzrosła liczba ataków ukierunkowanych. Ukierunkowanych – czyli takich, których celem jest wykradzenie wrażliwych danych, takich jak np. własność intelektualna. Cyberprzestępcy zdali sobie sprawę, że łatwiej zaatakować mniejszą firmę, ponieważ często posiada słabsze zabezpieczenia niż duża, a „zysk” hakera z ataku zakończonego powodzeniem jest podobny.

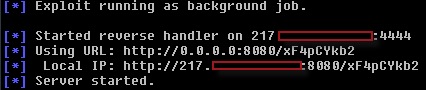

Wystartowany „serwer” ze złośliwym kodem po stronie atakującego

Powyższe przykłady pokazują, że dbanie o bezpieczeństwo IT to nie tylko kwestia wysokich nakładów finansowych na nowoczesne zabezpieczenia techniczne. Często cyberataki są pochodną lekkomyślności, braku czujności, drobnych zaniedbań czy po prostu braku świadomości zagrożeń wśród pracowników firmy.

Próba włamania zakończona powodzeniem – otwarcie sesji na zaatakowanej stacji roboczej

Udany atak hakerów to zagrożenie utraty cennych danych, zniszczenia infrastruktury IT, a także utraty zaufania klientów. Bez względu na wielkość firmy wdrażanie zabezpieczeń oraz okresowe weryfikowanie bezpieczeństwa IT powinno być na stałe wpisane w zadania firmy.